物理的環境的セキュリティとは、サーバ室の設置、防水、ぼうか、電源、空調などの各種設備、入退室管理システムの導入、回線・通信機器の二重化、情報資産の物理的な保護を目指す。情報セキュリティ対策では、地震、火災、水害などの災害、、回線障害、建物への不法侵入、不正捜査などの脅威から情報資産を守上で、物理的・環境的セキュリティの確保が必須となる。ここでは災害や障害及び不正行為など、人的脅威に対する物理的環境面の対策について解説する。

4.6.1 災害や障害への物理環境の対策

物理的・環境的セキュリティに関するISMSの要求事項

物理的・環境的セキュリティについて、ISMSの管理策では主に次のように記述している。

- 重要な情報及び情報処理施設のある領域を確保するために、物理的セキュリティ境界を定めること

- セキュリティを確保すべき領域は、適切な入退管理策によって保護すること

- オフィス、部屋、施設に対する物理的セキュリティを設計士、適用すること

- 自然災害、悪意のある攻撃、事故に対する物理的な保護を設計士、適用すること

- セキュリティを保つべき領域での作業に関する手順を設計し、適用すること

- 来訪者などが出入りする場所を管理し、それらの場所を情報処理施設から離すこと

- 環境上の脅威や災害、認可されていないアクセス、停電、故障などから装置を適切に保護すること

- 通信ケーブル及び電源ケーブル、傍受、妨害、損傷から保護すること

- 装置の可用性、完全性を維持するため、正しく保守すること

- 装置、情報、ソフトウェアは事前の許可なしに構外に持ち出さないこと

- 構外にある資産に対しては、構内での作業とは異なるリスクを考慮し、セキュリティを適用すること

- 記憶媒体を内蔵したすべての装置は、処分または再利用する前に、保存されているデータやライセンスを供与されていたソフトウェアを確実に消去すること

- 利用者は、無人状態にある装置が適切な保護対策を備えていることを確実にすること

- 書類、取り外し可能な記憶媒体に対するクリアデスク方針、情報処理設備に対するクリアスクリーン方針を適用すること

これらを踏まえ、ここでは災害や障害の脅威から重要なサーバや危機を保護する主な対策を次にあげる

災害や障害への設備面の主な対策

- 専用室・専用区画への設置

電源、空調などが完備された専用の建物、室、あるいは区画をもうけ、そこの重要なサーバや機器を設置する - 地震対策

サーバ室は最低限1981年改正後の建築基準法が適用された適切な耐震構造を持つ建物内に設ける。1981年以降も阪神淡路大震災や東日本ぢ震災の発生などによって建築基準法の改正が行われているため、それらを反映した新しい建物を設置場所として剪定することが望まれる。また、サーバや機器類は、店頭・落下防止などの地震対策が施されたラックに収納する。 - 電源障害対策

CVCF、UPS、バックアップバッテリ、自家発電装置などを設置し、停電、瞬時電圧低下、電圧変動、周波数変動などの電源障害に備える。 - 空調対策

サーバ類の正常稼働と運用要因の健康面に配慮した適切な室内環境を維持するあため、空調設備を整備する - 火災対策

不活性ガスなどによる消化設備、防火壁、煙探知機などを整備する - 回線障害対策

十分な回線容量を確保するとともに、複数の通信事業者と契約し、異なるルートでのバックアップ回線を設備する - そのほか

漏水、浸水、落雷、静電気、ノイズ、凍結などへの対策を施す

IDCの活用

上記の各種設備がすでに完備されていれば良いが、これから自主亜環境内に設備しようとしても、予算や場所などの都合から困難な場合も多い。場合によっては建物の構造から見直さなければならないこともある。 また、システムやネットワークの拡張に備えようとすれば、当初から必要十分なスペースや設備を確保しておかねばならず、大きなコスト負担を強いられることになる。

このように、物理環境面の対策を強化するにはさまざまな問題が発生することが予想される。こうした問題解決策として普及しているのがサーバー関連設備のIDCへのアウトソーシングである。 IDCとは防災、防犯設備、大容量電源などの堅牢な設備を備え、かつ高速なインターネット通信回線を引き込んだ施設である。企業のサーバ環境を一式あづかり、24時間365日ノンストップ運用を実現する。

IDCに求められるセキュリティ要件

IDCには少なくとも次の三つの要件が満たされていることが必須である。

- 建築階段から耐震性や耐火性などのさまざまな設備や対策が施され、入館、入室管理が徹底された専用施設であること

- 信頼性の高いインターネット接続環境を有していること

- 100%に近い高い可用性を確保できること

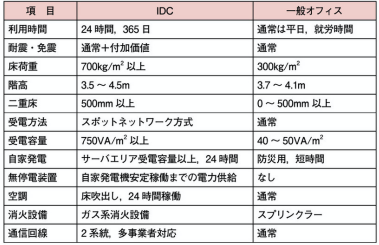

こうしたことからIDCでは一般オフィスと比較して非常に高いレベルのセキュリティ対策が求められる。その具体的な内容が次の通りである。

建物の周辺環境や地盤、活断層など立地条件を十分に考慮する

例えば、大地震などの広域かつ甚大な災害が発生すると、地盤の弱り地域では、建物の東海、地盤の液状化などにより、設備全体に致命的な被害が及ぶ可能性が高くなる。また、津波や河川の像筋の影響を考慮し、川や海に近いところや水面よりも低い場所を避けるべきである。隣接する場所に原子力発電所や有機化合物を取り扱う工場などがある場合も、事故発生時の影響が甚大であるため、避ける必要がある。

建物内の各所に自身の揺れを吸収する免震構造を備え、窓を少なくする

IDCでは建物の強度を高めることに加え、機密性確保(情報漏洩対策)の観点から窓ガラスの使用は極力避ける必要がある。やむを得ず窓ガラスを使用する場合には、網入りガラスのみでは不十分であり、少なくともシャッター、鉄格子、二重ガラスなどの補強策を施すとともに、破損・飛散防止フィルムを使用する必要がある。

サーバはマシン室に設置されたラック内に収容し、わずかな発火や煙を検知する火災モニタや消化設備を完備する

十分な容量を蓄えた無停電電源装置や自家発電装置を設置する

日常的な停電ではなく、大規模な災害の発生による長期間の停電、計画停止による電力供給停止なども考慮し、自家発電装置を設置する必要がある。

電力は電力会社から二系統で引き込み施設内も二系統で配線する

受電方法としては、日本では電力会社から安定今日供給が期待できるため、大容量で信頼度の高いスポットネットワーク方式が妥当とかんがられる。これは、ビルなどの複数の配電線から分岐線をいずれもT分岐で引き込み、それぞれの受電用断路器をへてネットワーク変圧器に接続するものである。また、受電容量も750VA/m2と一般のオフィスの10倍以上を標準とすることが推奨されている。

不活性ガスやハロゲン化物系のガス系消化設備を設置する

IDCでは使用時の機器への影響や大気汚染などの環境問題を考慮し、ガス系消化剤を用いる。現在使用されているガス系消化剤は、二酸化炭素、窒素、アルゴンの不活性ガス単体あるいは混合体であるイナート系(不活性ガス系)と、ハロゲンげんそ(臭素、フッ素など)、炭素、水素の化合物でフッ素系(ハロゲン化物系)消化剤などである。

入室者のせいげにゃ入退室管理記録の徹底、IDカードやバイオメトリクスなどの承認システムを完備する

自組織ないで重雨ぶんな設備を確保、維持するのは大変困難であることから、最近では外部のIDCを活用する企業が増え続けている。求められる物理環境面のセキュリティレベルと、コスト・サービス内容などとバランス次第だが、有名な解決策の一つであることには間違いない。

| IDCと一般オフィスとの比較 |

|---|

|

運用管理上の留意点

災害や障害への物理環境面の対策を施すにあたっては、次の点に留意する

- 各設備の管理者を明確にする

- 各設備の定期点検、保守を確実に実施する

- 災害や障害児の対応手順や連絡体制を明確にしておくとともに、対応訓練を実施する

4.6.2 物理的な不正行為への対策

不法侵入などの人的脅威への物理環境面の主な対策

サイあぎや生涯のみならず、建物や室内への不法侵入や内部犯罪によって引き起こされる情報資産の物理的な破壊、窃盗、不正そうさなどへの物理環境面でのセキュリティ対策が不可欠であること。このような人的脅威へのセキュリティ対策を次にあげる。

- セキュリティレベルに応じた物理区画の分類、管理者、入室者の明確化

- 各区画の入隊室管理方法の決定

- 入退室管理システムの導入

- 情報資産を適切な区画に設置・保管

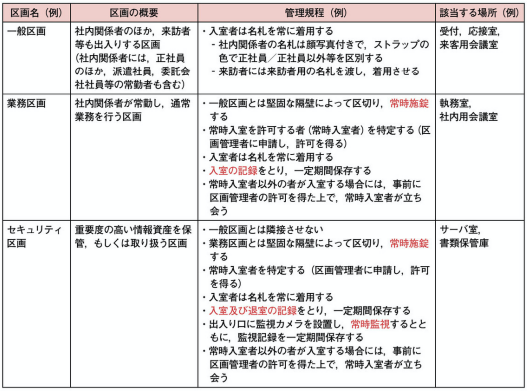

1 セキュリティレベルに応じた武g釣り区画の分類、管理者、入退者の明確化

自組織が管理している物理スペースをセキュリティレベルに応じていくつかの区画に分類し、割り当てるとともに、各区画の管理者、入退者を明確にする。区画の分類については、通常「物理的セキュリティ対策」として情報セキュリティポリシに記述する。

| 物理区画の分類及び管理方法の例 |

|---|

|

2 各区画の入退室管理方法を決定

各区画の入退室管理方法を決定する。具体的には次のような事項を明確にする。

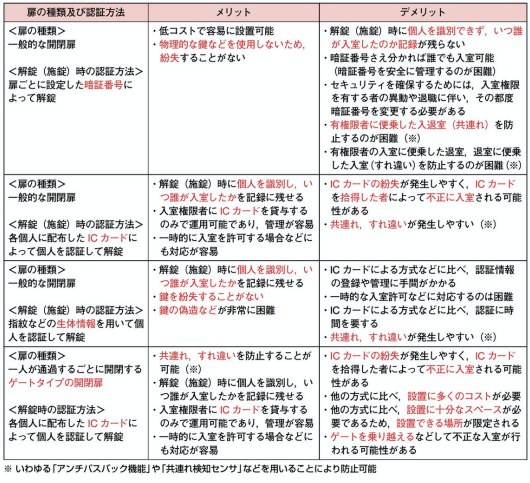

- 各扉の施錠方法

各扉の施錠方法として次のような事項を明確にする - 常時施錠または時間帯を決めて施錠

- 入室時のみ都度解錠または退室時にも都度解錠など

- 設置する入退室管理設備(システム)の仕様

- 扉の種類や入室者(退室者)の新章方法によって次にようなメリット、デメリットがある

| 入室(退室)管理方法による比較 |

|---|

|

上記のようなシステムを用いた方式のほか、警備員を配置して目視によって入室を承認する、入退室時に日じ、指名、目的、応対者などの情報を管理簿に記入する、などの方式もある。

運用管理上の留意点

物理的な不正行為への対策の実施にあたっては次の点に留意する

- 入退室に関する規定や管理者を明確にする

- 各システムの設定、操作の権限や実施手順を明確にする

- 各システムの定期点検・運用保守を確実に実施する

- 入隊室権限の管理を徹底し、不要な権限者n情報などが悪用されることのないようにする

- 入退室ログや関し記録を適切に保管・管理し、必要に応じて分析できるようにする。