驚異の分類

脅威とは情報セキュリティを脅かし、損失を発生される直接の原因となるものである。情報資産が存在すれば、そこには常に何らかの脅威が存在する。 情報セキュリティにおける脅威行為は、次のように分類できる。

| 驚異の種類 | 区分 | 具体例 |

|---|---|---|

| 環境 | 災害 | 地震、落雷、風害、水害 |

| 環境 | 障害 | 機器の故障、ソフトウェア障害、ネットワーク障害 |

| 人間 | 意図的 | 不正アクセス、盗聴、情報改竄 |

| 人間 | 偶発的 | 操作ミス、書類やPCの紛失、物理的な事故 |

災害の脅威

人為的な要因による災害を軽減させることは可能だが、自然災害を軽減させることは非常に難しい。

災害への対策

耐震設備・防火設備・防水設備などによって災害発生時の被害を最小限に抑える、設備・回線・機器・データなどのバックアップを確保しておく、災害発生時の復旧手順を明確にして、訓練を実施する、といった対策が考えられる。また、情報システムの重要度によっては、遠隔にバックアップセンターを確保し、設備や回線、機器などの必要リソースをホットスタンバイの状態で待機させておくこも必要になる。しかし、一般企業がこうした設備を自社内で確保・維持するのは大変困難であるため、必要な環境が完備された外部のIDCやクラウドサービスを活用するのが主流となっている。

障害の脅威

障害には設備障害、ハード障害、ソフトウェア障害、ネットワーク障害などがある。

障害への対策

障害は、災害と同様にシステムダウンやデータの破壊を引き起こし、情報システムの可溶性や完全生を定価させる大きな原因となる。しかも、入退室管理システムやアクセス制御、承認システム、暗号化といったセキュリティシステムを構成するハードウェアやソフトで障害が発生した場合には、機密性を低下させることも考えられる。

| 対策の種類 | 対策例 |

|---|---|

| 設備障害への対策 | 設備保守の実施、バックアップ設備(CVCF、UPSなど)の確保 |

| ハードウェア障害への対策 | ハードウェア保守の実施、バックアップ機器・交換部品(メモリ、ディスク、ケーブルなど)の確保 |

| ソフトウェア障害への対策 | バージョンの最新か、パッチの適用、過負荷や異常値などによるテストの実施、脆弱性検査の実施、プログラムやデータなどのバックアップの確保 |

| ネットワーク障害への対策 | 回線・通信機器保守の実施、バックアップ回線の確保 |

このほかにも障害に対する共通の対策として、システム資源のキャパシティ管理、稼働状況や障害発生状況の常時監視、障害発生時の切替システムの構築、障害発生後の復旧手順・体制の整備、訓練の実施などがある。また、近年外部のIDCやクラウドサービスを活用するのが現実的な解決策となっているが、こうしたアウトソーシングサービスを活用する場合も、自社で環境を整備する場合でも、第一に信頼性の高い(障害発生率の低い)設備、ハードウェア、ソフトウェア、サービスなどを選択することが重要である。

人の脅威

人の脅威とは大きく分けて偶発的、意図的の二つがある。

偶発的

- コンピュータの操作ミスやプログラミングのミスによって、処理以上やデータの破損破損などが発生する。

- 電子メールの送信ミスから機密情報が外部に漏洩する

- 社員が持ち込んだ個人所有のモバイル機器やUSBメモリから社内システムにマルウェアが侵入し、データの破壊を引き起こしたり、機密情報を外部に漏洩させたりしてしまう

- 社員が公開セグメントに設置した無防備なサーバーがサイバー攻撃を受け、データの破壊や機密情報の漏洩などが発生する。

意図的

- 社員が金銭目的で社内の機密情報を持ち出す

- 退職した社員や過去にシステム構築に関わったSIベンダーの社員が、システム構築や設定に関する既知の情報を利用して社内システムに侵入し、機密情報を盗み出す。

- 会社に恨みを持つものが、嫌がらせ目的でその会社のオンラインショッピングサイトに侵入して改竄したり、サービス不能攻撃を仕掛けたりする

- セキュリティホールを持つウェブアプリケーションが攻撃を受け、個人情報が漏洩する。

不正のトライアングル理論

動機

過剰なノルマ、金銭トラブル、怨恨など、不正行為のきっかけとなるもの機会

ずさんなルール、対策の不備等、不正行為を可能とする、または容易にする環境の存在正当化

良心の呵責を乗り越え、不正行為を納得するための都合の良い解釈や責任転換

この三つが揃った時に発生されると考えられている。

サイバーセキュリティ情報を共有する取り組み

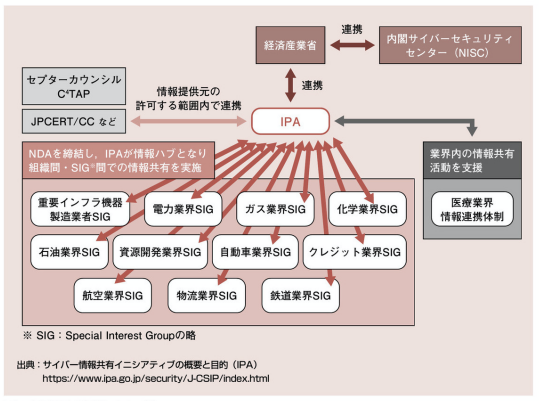

J-CSIPの概要

サイバー攻撃による被害拡大防止のため、独立行政法人情報処理推進機構(IPA)は経済産業省の協力のもと、重要インフラで利用される機器の製造業者を中心に、情報共有と早期対応の場として、2011年10月にサイバー情報共有イニシアティブ(Initiative for CyberSecurity Information sharing Partnership of Japan;J-CSIP)を発足させた。

J-CSIP(ジェイシップ)は、各参加組織期間でNDAを締結した上で、検知されたサイバー攻撃などの情報を公的機関であるIPAに集約する。その後、情報提供元や機微情報や匿名化を行うと共に,IPAによる分析情報を付加した上で需要法を共有することで、高度なサイバー攻撃対策につなげていく取り組みである。

| JーCSIPの活動イメージ |

|---|

|

サイバー攻撃活動を記述するための仕様

STIXの概要

STIX(Structured Therat Information eXpression:脅威情報構造化記述形式)とは、マルウェアをはじめとした各種サイバー攻撃活動に関する情報を記述するための標準仕様である。STIXはサイバー空間における脅威や攻撃の分析、サイバー攻撃を特徴つける事象の特定、サイバー攻撃活動の管理、サイバー攻撃に関する情報共有を目的として開発された。

STIXを構成する情報群

STIXは、次の8つの情報群から構成されており、これらを相互に関連づけることで脅威情報を表現している。

- サイバー攻撃活動(Campaigns)

該当するサイバー攻撃活動における意図や攻撃活動の状態などを記述する。|

- 攻撃者(threat_Actors)

攻撃者のタイプ、攻撃者の動機、攻撃者の熟練度、攻撃者の糸など、サイバー攻撃に関与している人や組織について記述する。

- 攻撃手口(Tactics, Techniques and Procedures:TTPs)

攻撃のいと、攻撃者の行動や手口、攻撃者の使用するリソース、攻撃対象、攻撃段階フェーズなど、サイバー攻撃者の行動や手口について記述する。

- 検知指標(Indicators)

観測事象、攻撃段階フェーズ、痕跡など、観測事象の中から検知に有効なサイバー攻撃を特徴付ける指標について記述する。

- 観測事象(Observables)

ファイル名、ファイルサイズ、ハッシュ値、レジストリの値、稼働中のサービス、HTTPリクエストなど、サイバー攻撃によって観測された事象を記述する。

- インシデント(Incidents)

インシデントの分類、インシデントの関与者(報告者、対応者、調整者、被害者)、インシデントによる被害を受けた資産、インシデントによる影響、インシデント対策の状況など、サイバー攻撃によって発生sた事案について記述する。

- 対処措置(Courses_Of_Action)

脅威に対する対処状況、目的、影響、費用、有効性など、とるべき措置について記述する。

- 攻撃対象(Exploit_Targets)

脆弱性、脆弱性の種類、設定や構成など、攻撃対象となりうるソフトウェアやシステムの弱点について記述する。なお、脆弱性の記述に置いてはCVE(Common Vulnerability and Exposures:共通脆弱性識別子)、贅役生の種類の記述においてはCWE(Common Weakness Enumeration:共通脆弱性タイプ一覧)を使用する。

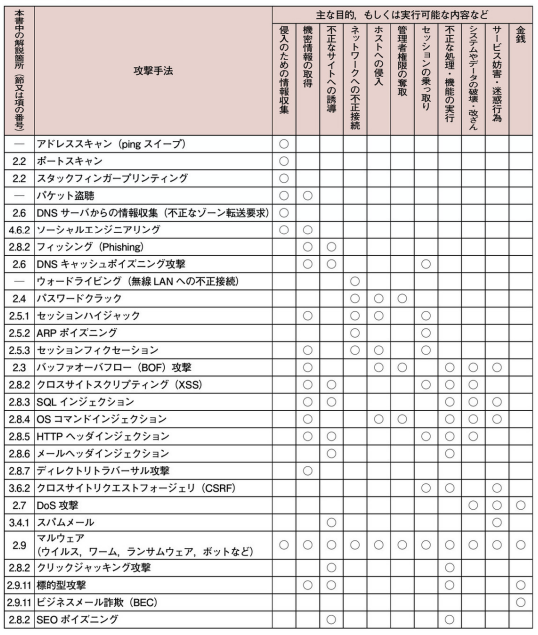

主なサイバー攻撃手法

| 主なサイバー攻撃手法の概要 |

|---|

|